Los ataques de denegación de servicio distribuida (DDoS) son una amenaza cibernética significativa que afecta a sistemas informáticos, redes y servicios en línea. Estos ataques buscan sobrecargar los recursos del objetivo mediante una avalancha de tráfico malicioso, lo que provoca interrupciones temporales o permanentes en el servicio. Los ataques DDoS pueden causar pérdidas financieras importantes y afectar la reputación de las empresas.

¿Qué es un Ataque DDoS?

Un ataque DDoS se caracteriza por el uso de múltiples dispositivos comprometidos (botnets) para enviar un gran volumen de tráfico a un objetivo específico, como un sitio web o servidor. El objetivo es agotar los recursos disponibles del sistema, como el ancho de banda, la memoria y la capacidad de procesamiento, lo que resulta en la incapacidad del sistema para atender solicitudes legítimas.

Historia de los Ataques DDoS

Los ataques DDoS tienen sus raíces en los primeros años de la Internet, pero se han vuelto más sofisticados y prevalentes con el tiempo. En la década de 1990, los ataques DDoS eran relativamente simples y solían ser perpetrados por individuos con conocimientos básicos de hacking. Con la evolución de la tecnología y la expansión de Internet, estos ataques se han convertido en una herramienta común en el arsenal de los ciberdelincuentes.

Tipos de Ataques DDoS

Ataques a Nivel de Aplicación

Estos ataques, también conocidos como ataques de capa 7, apuntan a las aplicaciones web directamente. Ejemplos incluyen:

- HTTP Floods: Envían un gran número de solicitudes HTTP GET o POST para abrumar un servidor web.

- Slowloris: Mantiene múltiples conexiones HTTP abiertas al servidor durante el mayor tiempo posible, agotando los recursos del servidor.

- Low and Slow: Envían solicitudes a un ritmo extremadamente lento para evadir la detección, pero suficiente para consumir recursos.

Ataques de Protocolo

Estos ataques explotan vulnerabilidades en las capas de red y transporte del modelo OSI.

- SYN Flood: Envía una avalancha de paquetes SYN, dejando las conexiones TCP incompletas y agotando la capacidad del servidor para aceptar nuevas conexiones.

- ACK Flood: Envío masivo de paquetes ACK para saturar el tráfico legítimo.

- ICMP Flood: Envío de grandes cantidades de paquetes ICMP para saturar el ancho de banda y los recursos de red.

Ataques Volumétricos

Estos ataques buscan consumir el ancho de banda del objetivo, sobrecargando la red con tráfico de gran volumen.

- UDP Flood: Envío de grandes cantidades de paquetes UDP para abrumar al sistema objetivo.

- DNS Amplification: Utiliza servidores DNS abiertos para amplificar la cantidad de tráfico enviado al objetivo.

Casos Famosos de Ataques DDoS

Ataque DDoS a GitHub (2018)

En febrero de 2018, GitHub, una plataforma de desarrollo de software, sufrió un ataque DDoS masivo que alcanzó un pico de 1.35 terabits por segundo. El ataque duró alrededor de 20 minutos y utilizó una técnica conocida como «memcached amplification». Este ataque explotó servidores memcached mal configurados para amplificar el tráfico malicioso. GitHub logró mitigar el ataque rápidamente con la ayuda de Akamai Prolexic, un proveedor de soluciones de mitigación de DDoS.

Ataque DDoS a Dyn (2016)

El 21 de octubre de 2016, Dyn, una empresa que gestiona servicios de DNS, fue blanco de un ataque DDoS masivo que interrumpió el acceso a muchos sitios web importantes, incluyendo Twitter, Netflix y Reddit. El ataque alcanzó un pico de 1.2 terabits por segundo y fue llevado a cabo mediante una botnet que utilizaba dispositivos IoT (Internet de las Cosas) comprometidos, conocidos como Mirai. La interrupción duró varias horas y afectó a usuarios en Europa y América del Norte.

Ataque DDoS a Estonian Websites (2007)

En abril de 2007, Estonia fue víctima de una serie de ataques DDoS que afectaron sitios web gubernamentales, financieros y de medios de comunicación. Los ataques se produjeron en medio de tensiones políticas con Rusia y duraron varias semanas. Los sitios web del parlamento, bancos y periódicos fueron inundados con tráfico malicioso, lo que resultó en interrupciones significativas de los servicios en línea. El ataque destacó la vulnerabilidad de la infraestructura digital de un país ante amenazas cibernéticas coordinadas.

Cómo Prevenir y Mitigar los Ataques DDoS

Medidas de Protección Básicas

- Monitoreo de Tráfico: Implementar herramientas de monitoreo para detectar patrones de tráfico inusuales.

- Firewalls y Sistemas de Prevención de Intrusiones (IPS): Configurar reglas de firewall y utilizar IPS para bloquear tráfico sospechoso.

- Limitación de Tasa: Establecer límites en la cantidad de solicitudes que un usuario puede realizar en un período de tiempo determinado.

Herramientas y Estrategias Avanzadas

- Redes de Entrega de Contenidos (CDN): Utilizar CDNs para distribuir el tráfico y reducir la carga en el servidor principal.

- Scrubbing Centers: Servicios de mitigación que filtran el tráfico malicioso antes de que alcance el servidor objetivo.

- Firewalls de Aplicaciones Web (WAF): Implementar WAFs para proteger aplicaciones web contra ataques específicos a nivel de aplicación.

- Redundancia y Balanceo de Carga: Configurar sistemas redundantes y utilizar balanceadores de carga para distribuir el tráfico y evitar puntos únicos de falla.

Impacto de los Ataques DDoS en las Empresas

Los ataques DDoS pueden tener consecuencias devastadoras para las empresas, incluyendo:

- Pérdidas Financieras: La interrupción de servicios puede resultar en pérdidas de ingresos significativas.

- Daño a la Reputación: Los clientes pueden perder confianza en la empresa si experimentan repetidas interrupciones del servicio.

- Costos de Mitigación: Implementar y mantener medidas de protección puede ser costoso.

- Interrupción Operativa: Los empleados pueden verse impedidos de realizar sus tareas si los sistemas están caídos.

Quizás te interese aprender más sobre protocolos informáticos

11/08/2024

Protocolo UDP: Qué Es, Cómo Funciona y Sus Principales Características

11/08/2024

Qué es el Protocolo TLS y Cómo Funciona

10/08/2024

Protocolo TCP ¿Qué es y Cómo Funciona en la Comunicación de Datos?

09/08/2024

Protocolo QUIC y ¿Qué es y cómo Mejora la Velocidad de Internet? (También como desactivarlo)

09/08/2024

Protocolo FTP ¿Qué es y Cómo Funciona?

08/08/2024

Protocolo HTTP: Qué es, Cómo Funciona, Diferencias con HTTPS y su Evolución hasta HTTP/3

Más artículos interesantes

12/08/2024

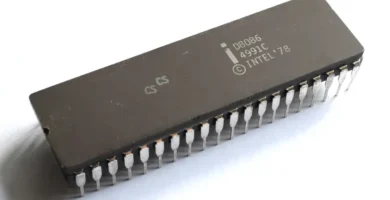

Arquitectura x86

12/08/2024

Intel 8086: Historia, Características y Legado del Primer Procesador x86

12/08/2024

La Serie AMD Athlon: Historia, Evolución y Modelos Recientes

12/08/2024

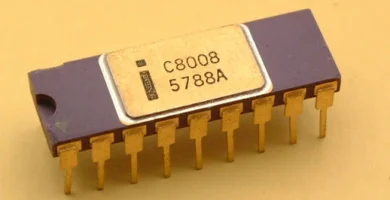

Intel 8008: Pionero de los Microprocesadores Comerciales

08/08/2024

Intel 8080: Historia, Características y su Impacto en la Tecnología

08/08/2024

Intel 4004: El Primer Microprocesador

07/08/2024

AMD K5: Los primeros procesadores AMD

07/08/2024